GET

Витягує значення за вказаним ключем, якщо ключ не існує, повертається nil.

GET nokey

>>> (nil)

SET mykey 'myvalue'

>>> OK

GET mykey

>>> "myvalue"

GETDEL

Витягує значення за вказаним ключем та негайно видаляє його.

SET mykey 'myvalue'

>>> OK

GETDEL mykey

>>> "myvalue"

GET mykey

>>> (nil)

GETEX

Витягує значення за вказаним ключем та встановлює час його життя у секундах.

SET mykey 'myvalue'

>>> OK

GETEX mykey EX 60

>>> "myvalue"

Команда GET вище витягне значення з mykey та встановить його термін дії на 60 секунд.

Ми можемо перевірити, скільки часу залишилось до закінчення терміну дії, за допомогою команди TTL.

TTL mykey

>>> (integer) 54

## Вступ

У швидко змінному світі кібербезпеки швидке і ефективне реагування на нові загрози є критично важливим. Незалежно від того, чи йдеться про захист чутливих даних клієнтів фінансової установи, чи про захист персональних пристроїв, ставки не можуть бути вищими. Цей блог заглиблюється в кімнату [**Friday Overtime**](https://tryhackme.com/r/room/fridayovertime) на платформі TryHackMe, де розглядається практичний виклик, створений для моделювання реального розслідування зловмисного програмного забезпечення.

## Завдання 1: Сценарій виклику

> Відмова від відповідальності: Артефакти, використані в цьому сценарії, були отримані з реальної кібератаки. Тому рекомендується взаємодіяти з артефактами тільки в наданому віртуальному середовищі, оскільки це ізольоване середовище.

Привіт, завантажений уікенд. . .

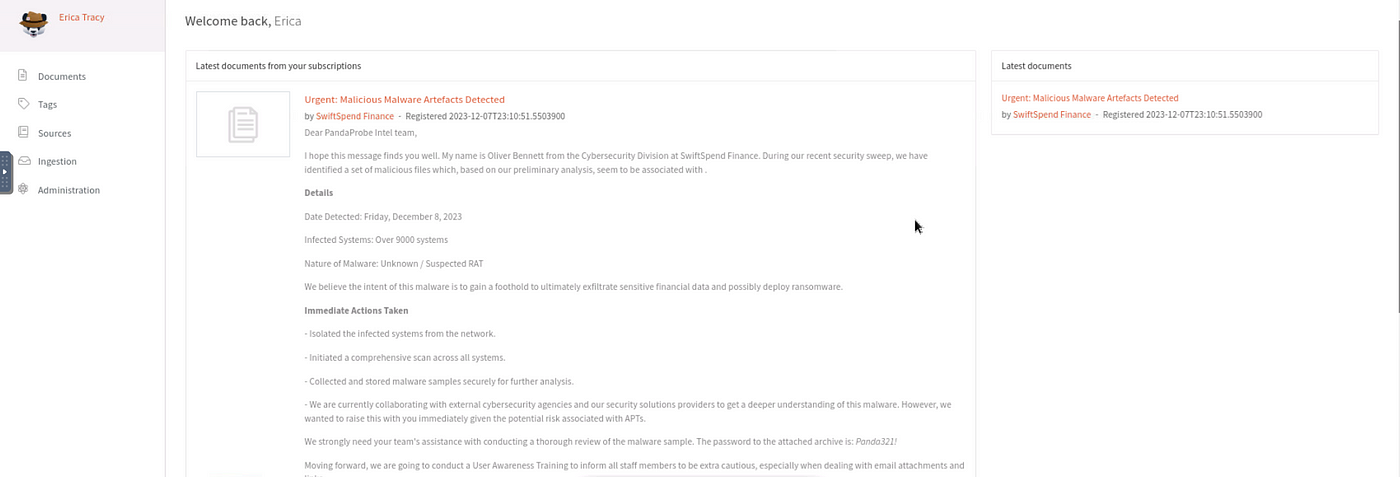

Це п'ятничний вечір у PandaProbe Intelligence, коли на вашій платформі CTI з'являється сповіщення. Поки більшість вже очікують на вихідні, ви розумієте, що вам доведеться працювати понаднормово, бо SwiftSpend Finance відкрила новий тикет і повідомила про потенційні загрози зловмисного програмного забезпечення. Фінансова компанія, відома своїми ретельними заходами безпеки, натрапила на щось підозріле і потребувала негайного експертного аналізу.

Як єдиний залишений аналітик CTI на зміні в PandaProbe Intelligence, ви швидко взяли на себе ситуацію, усвідомивши серйозність потенційного порушення в фінансовій установі. Тикет містив кілька вкладених файлів, які ймовірно містили зразки зловмисного програмного забезпечення.

## Підключення до машини

Щоб почати аналіз, вам потрібно підключитися до наданого віртуального середовища. Виконайте ці кроки для підключення до системи:

1. Запустіть віртуальну машину в режимі розділеного екрану та дочекайтесь ініціалізації платформи DocIntel.

2. Увійдіть до платформи, використовуючи надані облікові дані:

- Ім'я користувача: `ericatracy`

- Пароль: `Intel321!`

Після входу перейдіть до розділу тикетів, щоб розпочати розслідування.

## **Q1: Хто надіслав зразки зловмисного програмного забезпечення?**

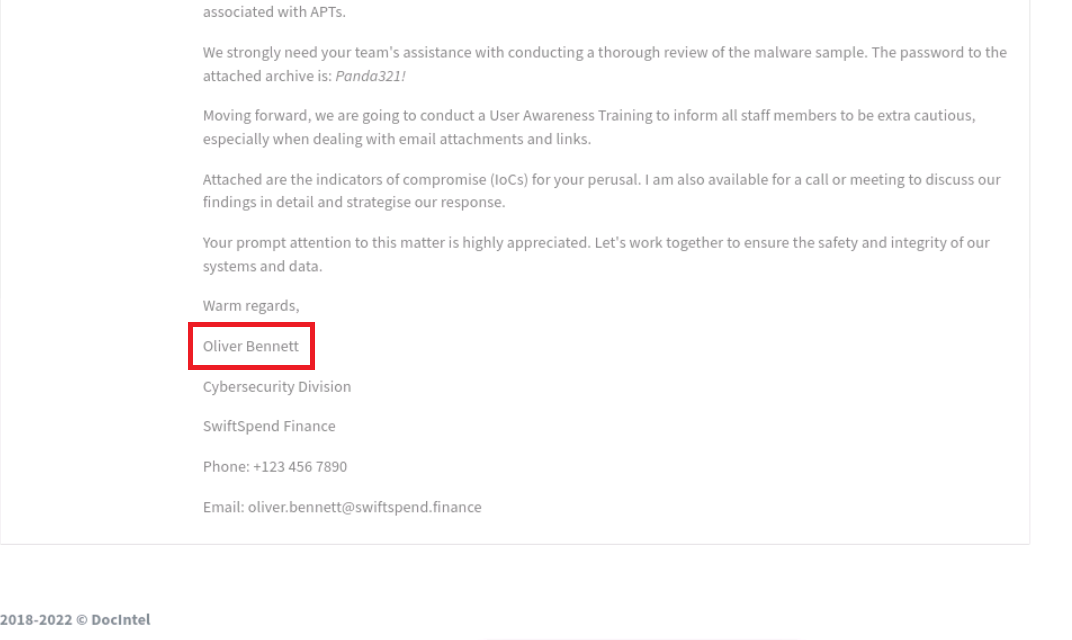

У панелі управління DocIntel перегляньте тикет, щоб визначити, хто надіслав зразки зловмисного програмного забезпечення. Ім'я відправника зазвичай вказано в деталях тикету.

**A1: Олівер Беннет**

## **Q2: Який SHA1 хеш файлу “pRsm.dll” всередині samples.zip?**

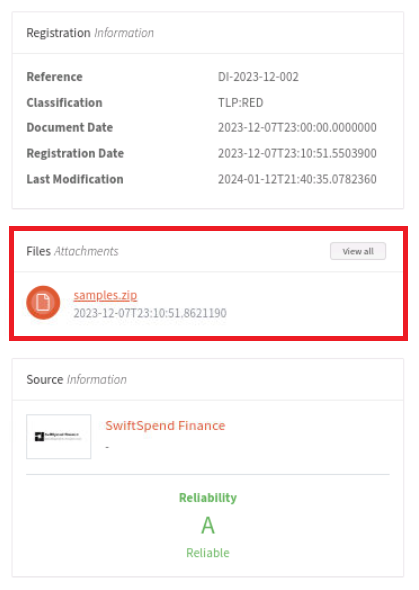

Завантажте файл `samples.zip`, прикріплений до тикету.

Розпакуйте вміст файлу за допомогою команди:

unzip samples.zip

```

Пароль для розпакування, наданий у тикеті, — Panda321!.

Знайдіть файл pRsm.dll у розпакованому вмісті.

Обчисліть SHA1 хеш файлу pRsm.dll за допомогою такої команди:

sha1sum pRsm.dll

A2: 9d1ecbbe8637fed0d89fca1af35ea821277ad2e8

Q3: Який шкідливий фреймворк використовує ці DLL як додаткові модулі?

Підказка: шукайте статтю або звіт, пов'язаний з артефактами.

Щоб визначити шкідливий фреймворк, який використовує pRsm.dll як додатковий модуль, я звернувся до відкритих джерел розвідки.

Search for pRsm.dll malware framework.

Перший результат веде до цікавої статті від ESET про Evasive Panda APT Group.

[

Група APT Evasive Panda доставляє зловмисне програмне забезпечення через оновлення популярного китайського програмного забезпечення

Дослідження ESET виявляє кампанію APT-групи, відомої як Evasive Panda, яка націлена на міжнародну НУО в Китаї з…

www.welivesecurity.com

](https://www.welivesecurity.com/2023/04/26/evasive-panda-apt-group-malware-updates-popular-chinese-software/?source=post_page-----e10602c57ebc--------------------------------)

Відкрийте статтю ESET Research.

Прокрутіть до розділу “Ключові пункти звіту”.

Уважно прочитайте пункти, щоб зрозуміти поведінку зловмисного програмного забезпечення.

Останній ключовий пункт виявляє, що зловмисне програмне забезпечення працює як модульний фреймворк з можливістю підключення плагінів.

A3: MgBot

Q4: Яка техніка MITRE ATT&CK пов'язана з використанням pRsm.dll у цьому зловмисному програмному забезпеченні?

Поверніться до статті ESET Research.

Використовуйте функцію “Знайти” в браузері (комбінація клавіш: Ctrl + F), щоб знайти pRsm.dll у статті.

Ключовий висновок показує, що pRsm.dll захоплює вхідні та вихідні аудіо потоки.

Перевіривши цю поведінку, асоційована техніка MITRE ATT&CK — T1123 — Audio Capture, що належить до тактики “Збір” (Collection).

A4: T1123

Q5: Який дефанг URL за допомогою CyberChef має зловмисне місце завантаження, вперше зафіксоване 2020-11-02?

Перейдіть до розділу “Технічний аналіз” у статті ESET, де описуються зловмисні місця завантаження.

Перегляньте Таблицю 1 під цим розділом, яка містить URL-адреси та їхні відповідні деталі.

Знайдіть URL з датою “Перше виявлення” 2020-11-02.

http://update.browser.qq[.]com/qmbs/QQ/QQUrlMgr_QQ88_4296.exe

Щоб дефангувати зловмисну URL-адресу, відкрийте CyberChef, чудовий інструмент для трансформації URL та обробки безпеки.

[

CyberChef

Швейцарський армійський ніж для кібербезпеки - веб-додаток для шифрування, кодування, стиснення та аналізу даних

gchq.github.io

](https://gchq.github.io/CyberChef/?source=post_page-----e10602c57ebc--------------------------------)

Перетягніть операцію Defang URL в розділ “Recipe” на лівій панелі.

Далі вставте ідентифіковану URL-адресу у поле “Input” на правій панелі.

Дефангована версія URL-адреси автоматично з'явиться в розділі “Output”, готова до безпечної обробки та звітності.

A5: hxxp[://]update[.]browser[.]qq[.]com/qmbs/QQ/QQUrlMgrQQ884296.exe

Q6: Яка дефанг IP-адреса C&C серверу, вперше виявлена 2020-09-14, використовуючи ці модулі?

Щоб визначити IP-адресу сервера Command and Control (C&C), вперше зафіксовану 2020-09-14, я звернувся до деталей, наданих у статті ESET.

Використовуйте функцію “Знайти” в браузері (Ctrl + F), щоб знайти дату 2020-09-14.

Щоб підготувати IP-адресу для належної обробки в CyberChef, я прибрав усі квадратні дужки [] з її формату.

Отже, IP-адреса є: 122.10.90.12

Щоб дефангувати IP-адресу C&C сервера MgBot, відкрийте CyberChef.

Приберіть попередню операцію Defang URL, перетягнувши її назад до стовпця операцій зліва.

Search for pRsm.dll malware framework.

Перший результат веде до цікавої статті від ESET про Evasive Panda APT Group.

[

Група APT Evasive Panda доставляє зловмисне програмне забезпечення через оновлення популярного китайського програмного забезпечення

Дослідження ESET виявляє кампанію APT-групи, відомої як Evasive Panda, яка націлена на міжнародну НУО в Китаї з…

www.welivesecurity.com

](https://www.welivesecurity.com/2023/04/26/evasive-panda-apt-group-malware-updates-popular-chinese-software/?source=post_page-----e10602c57ebc--------------------------------)

Відкрийте статтю ESET Research.

Прокрутіть до розділу “Ключові пункти звіту”.

Уважно прочитайте пункти, щоб зрозуміти поведінку зловмисного програмного забезпечення.

Останній ключовий пункт виявляє, що зловмисне програмне забезпечення працює як модульний фреймворк з можливістю підключення плагінів.

A3: MgBot

Q4: Яка техніка MITRE ATT&CK пов'язана з використанням pRsm.dll у цьому зловмисному програмному забезпеченні?

Поверніться до статті ESET Research.

Використовуйте функцію “Знайти” в браузері (комбінація клавіш: Ctrl + F), щоб знайти pRsm.dll у статті.

Ключовий висновок показує, що pRsm.dll захоплює вхідні та вихідні аудіо потоки.

Перевіривши цю поведінку, асоційована техніка MITRE ATT&CK — T1123 — Audio Capture, що належить до тактики “Збір” (Collection).

A4: T1123

Q5: Який дефанг URL за допомогою CyberChef має зловмисне місце завантаження, вперше зафіксоване 2020-11-02?

Перейдіть до розділу “Технічний аналіз” у статті ESET, де описуються зловмисні місця завантаження.

Перегляньте Таблицю 1 під цим розділом, яка містить URL-адреси та їхні відповідні деталі.

Знайдіть URL з датою “Перше виявлення” 2020-11-02.

http://update.browser.qq[.]com/qmbs/QQ/QQUrlMgr_QQ88_4296.exe

Щоб дефангувати зловмисну URL-адресу, відкрийте CyberChef, чудовий інструмент для трансформації URL та обробки безпеки.

[

CyberChef

Швейцарський армійський ніж для кібербезпеки - веб-додаток для шифрування, кодування, стиснення та аналізу даних

gchq.github.io

](https://gchq.github.io/CyberChef/?source=post_page-----e10602c57ebc--------------------------------)

Перетягніть операцію Defang URL в розділ “Recipe” на лівій панелі.

Далі вставте ідентифіковану URL-адресу у поле “Input” на правій панелі.

Дефангована версія URL-адреси автоматично з'явиться в розділі “Output”, готова до безпечної обробки та звітності.

A5: hxxp[://]update[.]browser[.]qq[.]com/qmbs/QQ/QQUrlMgrQQ884296.exe

Q6: Яка дефанг IP-адреса C&C серверу, вперше виявлена 2020-09-14, використовуючи ці модулі?

Щоб визначити IP-адресу сервера Command and Control (C&C), вперше зафіксовану 2020-09-14, я звернувся до деталей, наданих у статті ESET.

Використовуйте функцію “Знайти” в браузері (Ctrl + F), щоб знайти дату 2020-09-14.

Щоб підготувати IP-адресу для належної обробки в CyberChef, я прибрав усі квадратні дужки [] з її формату.

Отже, IP-адреса є: 122.10.90.12

Щоб дефангувати IP-адресу C&C сервера MgBot, відкрийте CyberChef.

Приберіть попередню операцію Defang URL, перетягнувши її назад до стовпця операцій зліва.

Drag the Defang IP Addresses operation into the Recipe section.

Paste the identified IP address into the “Input” field.

The defanged IP address will appear in the Output section.

A6: 122[.]10[.]90[.]12

Q7: Який SHA1 хеш шпигунського програмного забезпечення родини SpyAgent, що розміщене на тій самій IP-адресі та націлене на Android пристрої 16 листопада 2022 року?

Підказка: Інструменти, як VirusTotal або app.any.run, можуть допомогти в цьому.

[

VirusTotal

VirusTotal

VirusTotalwww.virustotal.com

](https://www.virustotal.com/gui/home/upload?source=post_page-----e10602c57ebc--------------------------------)

Перейдіть на VirusTotal та вставте раніше ідентифіковану IP-адресу: 122.10.90.12 у поле пошуку, щоб відкрити сторінку виявлень.

Оскільки ми шукаємо шпигунське програмне забезпечення SpyAgent, пов'язане з цією IP-адресою, наступний крок — перевірити його зв'язки.

Клікніть на вкладку Relations, щоб побачити різні з'єднання, пов'язані з цією IP-адресою.

Знайдіть файл Android у розділі Communicating Files та натисніть на його назву, щоб відкрити сторінку виявлення.

На новій сторінці виявлення перейдіть до розділу Details і знайдіть SHA1 хеш у підрозділі Basic Properties.

A7: 1c1fe906e822012f6235fcc53f601d006d15d7be

Висновок

Задача Friday Overtime дала безцінну можливість застосувати техніки аналізу зловмисного програмного забезпечення в контрольованому середовищі. Шляхом виявлення артефактів, аналізу зловмисної поведінки та віднесення результатів до таких фреймворків, як MITRE ATT&CK, цей захід підкреслив важливість структурованих методів для розуміння тактики акторів загроз.

Інструменти, такі як CyberChef та VirusTotal, стали важливими для дефангу зловмисних URL-адрес, обробки IP-адрес та виявлення критичних розвідданих загроз. Ці кроки підкреслили значення точності та уважного підходу, які є необхідними для ефективного пом'якшення загроз і захисту даних.

Ця задача також нагадала про важливу роль аналітиків CTI у забезпеченні чутливої інформації та реагуванні на еволюціонуючі кіберзагрози. Вона підкреслила важливість постійного навчання, оновлення знань про фреймворки розвідки загроз та адаптації до постійно змінюваного кібербезпекового ландшафту. Поліпшуючи ці аналітичні навички, ми краще підготовлені для захисту цифрових екосистем і боротьби з новими загрозами.

Drag the Defang IP Addresses operation into the Recipe section.

Paste the identified IP address into the “Input” field.

The defanged IP address will appear in the Output section.

A6: 122[.]10[.]90[.]12

Q7: Який SHA1 хеш шпигунського програмного забезпечення родини SpyAgent, що розміщене на тій самій IP-адресі та націлене на Android пристрої 16 листопада 2022 року?

Підказка: Інструменти, як VirusTotal або app.any.run, можуть допомогти в цьому.

[

VirusTotal

VirusTotal

VirusTotalwww.virustotal.com

](https://www.virustotal.com/gui/home/upload?source=post_page-----e10602c57ebc--------------------------------)

Перейдіть на VirusTotal та вставте раніше ідентифіковану IP-адресу: 122.10.90.12 у поле пошуку, щоб відкрити сторінку виявлень.

Оскільки ми шукаємо шпигунське програмне забезпечення SpyAgent, пов'язане з цією IP-адресою, наступний крок — перевірити його зв'язки.

Клікніть на вкладку Relations, щоб побачити різні з'єднання, пов'язані з цією IP-адресою.

Знайдіть файл Android у розділі Communicating Files та натисніть на його назву, щоб відкрити сторінку виявлення.

На новій сторінці виявлення перейдіть до розділу Details і знайдіть SHA1 хеш у підрозділі Basic Properties.

A7: 1c1fe906e822012f6235fcc53f601d006d15d7be

Висновок

Задача Friday Overtime дала безцінну можливість застосувати техніки аналізу зловмисного програмного забезпечення в контрольованому середовищі. Шляхом виявлення артефактів, аналізу зловмисної поведінки та віднесення результатів до таких фреймворків, як MITRE ATT&CK, цей захід підкреслив важливість структурованих методів для розуміння тактики акторів загроз.

Інструменти, такі як CyberChef та VirusTotal, стали важливими для дефангу зловмисних URL-адрес, обробки IP-адрес та виявлення критичних розвідданих загроз. Ці кроки підкреслили значення точності та уважного підходу, які є необхідними для ефективного пом'якшення загроз і захисту даних.

Ця задача також нагадала про важливу роль аналітиків CTI у забезпеченні чутливої інформації та реагуванні на еволюціонуючі кіберзагрози. Вона підкреслила важливість постійного навчання, оновлення знань про фреймворки розвідки загроз та адаптації до постійно змінюваного кібербезпекового ландшафту. Поліпшуючи ці аналітичні навички, ми краще підготовлені для захисту цифрових екосистем і боротьби з новими загрозами.

Перекладено з: TryHackMe Chronicles: Lessons from the Friday Overtime Room